A Kerberos hitelesítés beállítása

Bevezetés

2019 januárjától az Easy Redmine (2018.1.3 verzió, 05.02 platform) támogatja a Kerberos -on keresztüli felhasználói hitelesítést. Az Easy Software prémium szolgáltatásként biztosítja a Kerberos hitelesítést, amelyet egyszeri díj fizethet.

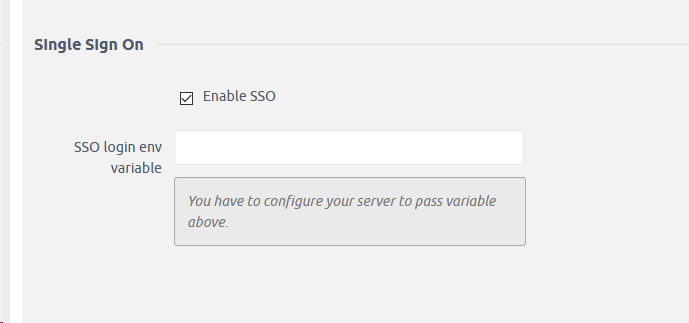

A funkció az általános SSO hitelesítési beállítás része (10. verzió: Felügyelet >> Beállítások >> Hitelesítés; 11. verzió: Felügyelet >> Egyszerű SSO).

Az alábbiakban részletesen ismertetett konfigurációval a következőket írja be: manager/admin@EASYPROJECT.COM ahol az EASYPROJECT.COM a tartomány neve.

Ez a beállítás az egyszerű rész. A nagyobbik részt azonban a szerver oldalon végzik. A Kerberos for Easy Redmine Apache webszervert igényel. A konfigurációt szerver szakértőink végzik el az Ön igényei szerint.

Az alábbiakban útmutatást talál a konfigurációhoz. Csak referenciaanyagként szolgál a végrehajtandó beállításhoz. Kérjük, vegye figyelembe, hogy ez nem garantált kézikönyv. A Kerberos vagy bármely más egyszeri bejelentkezés hitelesítés konfigurálásával a szerveren teljes felelősséget vállal az alkalmazás biztonságáért és általános működéséért.

Ne habozzon kapcsolatba lépni fiókkezelőjével, vagy támogatás hogy szakértőinkkel megtervezzük a konfigurációt.

Kerberos telepítése Linux szerverre

tartalom

A kerberos szerver telepítése és előkészítése

A kerberos hitelesítés használata apache2 webszerveren

A kerberos hitelesítés használata nginx webszerveren (csak CentOS alapú gépeken!)

Források és hasznos linkek

Kerberos telepítése

Ehhez a vitához létrehozzuk a MIT Kerberos tartományt a következő funkciókkal (szerkesszük az igényeknek megfelelően):

Birodalom: EASYPROJECT.COM

Elsődleges KDC: kdc01.easyproject.com (192.168.0.1)

Másodlagos KDC: kdc02.easyproject.com (192.168.0.2)

Felhasználói megbízó: menedzser

Adminisztrátor: easy/easy666

Erősen ajánlott, hogy a hálózat által hitelesített felhasználók UID-je más tartományban legyen (mondjuk 5000-től), mint a helyi felhasználóké.

A Kerberos kiszolgáló telepítése előtt a tartományhoz megfelelően konfigurált DNS -kiszolgálóra van szükség. Mivel a Kerberos tartomány megegyezés szerint megegyezik a tartománynévvel, ez a szakasz az EASYPROJECT.COM tartományt használja a DNS dokumentáció Elsődleges törzsében konfigurálva.

A következő rész nagyon fontos!

Továbbá, a Kerberos egy időérzékeny protokoll. Tehát ha a kliensgép és a szerver közötti helyi rendszeridő több mint öt perccel eltér (alapértelmezés szerint), a munkaállomás nem lesz képes hitelesíteni. A probléma megoldásához minden állomásnak szinkronizálnia kell az idejét ugyanazzal a hálózati időprotokoll (NTP) szerverrel. Az NTP beállításával kapcsolatos részletekért lásd: Időszinkronizálás. !!!

Kerberos szerver telepítése

1) Először telepítenünk kell a krb5-kdc és a krb5-admin-server csomagokat.

sudo apt install krb5-kdc krb5-admin-server

A telepítés végén a rendszer felkéri Önt, hogy adja meg a Kerberos és az Admin szerverek gazdagépnevét, amelyek lehetnek ugyanazok a kiszolgálók.

Alapértelmezés szerint a tartomány a KDC tartománynevéből jön létre.

2) Most létre kell hoznunk az új tartományt a kdb5_newrealm segédprogrammal:

sudo krb5_newrealm

Kerberos szerver konfigurálása

1) A telepítés során feltett kérdések az /etc/krb5.conf fájl beállítására szolgálnak. Ha módosítania kell a Kulcselosztó Központ (KDC) beállításait, egyszerűen szerkessze a fájlt, és indítsa újra a krb5-kdc démont. Ha a nulláról kell újrakonfigurálnia Kerberost, esetleg a tartomány nevének megváltoztatásához, futtassa a következő parancsot

sudo dpkg-reconfigure krb5-kdc

2) Ha a KDC megfelelően fut, szükség van egy adminisztrátor felhasználóra - az adminisztrátorra. Javasoljuk, hogy mindennapi felhasználónevétől eltérő felhasználónevet használjon. Fuss

sudo kadmin.local Hitelesítés fő root/admin@EASYPROJECT.COM jelszóval. kadmin.local: addprinc manager/easy FIGYELMEZTETÉS: nincs megadva házirend a manager/admin@EASYPROJECT.COM címre; alapértelmezés szerint nincs házirend Adja meg a fő jelszót "manager/admin@EASYPROJECT.COM": Írja be újra a fő jelszót "manager/admin@EASYPROJECT.COM": A fő "manager/admin@EASYPROJECT.COM" létrehozva. kadmin.local: kilépés

A fenti példában a menedzser a megbízó, az /admin egy példány, a @EASYPROJECT.COM pedig a tartományt jelöli. A "minden nap" megbízott, más néven felhasználói megbízó a manager@EASYPROJECT.COM címet viseli, és csak normál felhasználói jogokkal rendelkezik.

Cserélje ki az EASYPROJECT.COM -ot és a kezelőt a tartomány és az admin felhasználónevére.

3) Ezt követően az új rendszergazda felhasználónak rendelkeznie kell a megfelelő hozzáférés -vezérlési listával (ACL). Az engedélyek az /etc/krb5kdc/kadm5.acl fájlban vannak konfigurálva:

manager/admin@EASYPROJECT.COM *

Ez a bejegyzés lehetővé teszi a menedzsernek/adminisztrátornak, hogy bármilyen műveletet elvégezzen a tartomány összes főnökén. Konfiguráló jogosultságokkal konfigurálhatja a megbízókat, ami akkor kényelmes, ha adminisztrátorra van szüksége, amelyet a fiatalabb személyzet használhat a Kerberos -ügyfelekben. Kérjük, tekintse meg a kadm5.acl man oldalát a részletekért.

4) Most indítsa újra a krb5-admin-szervert, hogy az új ACL hatással legyen:

sudo systemctl indítsa újra a krb5-admin-server.service szolgáltatást

5) Az új felhasználói megbízás a kinit segédprogram segítségével tesztelhető:

kinit manager/admin manager/admin@EASYPROJECT.COM jelszava:

A jelszó megadása után használja a klist segédprogramot a Ticket Granting Ticket (TGT) információinak megtekintéséhez:

klist Credentials cache: FILE:/tmp/krb5cc_1000 Principal: manager/admin@EASYPROJECT.COM Issued Expires Principal Jul 13 17:53:34 Jul 14 03:53:34 krbtgt/EASYPROJECT.COM@EASYPROJECT.COM

Ahol a krb5cc_1000 gyorsítótár fájlneve a krb5cc_ előtagból és a felhasználói azonosítóból (uid) áll, amely ebben az esetben 1000. Előfordulhat, hogy bejegyzést kell hozzáadnia a KDC /etc /hosts fájljához, hogy az ügyfél megtalálhassa a KDC -t. Például:

192.168.0.1 kdc01.example.com kdc01

A 192.168.0.1 lecserélése a KDC IP -címére. Ez általában akkor fordul elő, ha Kerberos tartománya különböző hálózatokat foglal magában, amelyeket útválasztók választanak el egymástól.

A legjobb módja annak, hogy az ügyfelek automatikusan meghatározhassák a tartomány KDC -jét, a DNS SRV rekordok használata. Adja hozzá a következőt az /etc/named/db.example.com mappához:

_kerberos._udp.EASYPROJECT.COM. IN SRV 1 0 88 kdc01.easyproject.com. _kerberos._tcp.EASYPROJECT.COM. IN SRV 1 0 88 kdc01.easyproject.com. _kerberos._udp.EASYPROJECT.COM. IN SRV 10 0 88 kdc02.easyproject.com. _kerberos._tcp.EASYPROJECT.COM. IN SRV 10 0 88 kdc02.easyproject.com. _kerberos-adm._tcp.EASYPROJECT.COM. IN SRV 1 0 749 kdc01.easyproject.com. _kpasswd._udp.EASYPROJECT.COM. IN SRV 1 0 464 kdc01.easyproject.com.

Cserélje ki az EASYPROJECT.COM, kdc01 és kdc02 domainnevet, elsődleges KDC -t és másodlagos KDC -t.

A DNS beállítására vonatkozó részletes utasításokat lásd: Domain Name Service (DNS).

Az új Kerberos birodalma készen áll az ügyfelek hitelesítésére.

Másodlagos KDC konfiguráció (opcionális)

Jó gyakorlat, ha másodlagos KDC -vel rendelkezik, ha az elsődleges elérhetetlenné válik. Továbbá, ha Kerberos ügyfelei különböző hálózatokban vannak (esetleg NAT -ot használó útválasztók választják el egymástól), akkor bölcs dolog egy -egy másodlagos KDC -t elhelyezni ezekben a hálózatokban.

1) telepítse a csomagokat, és amikor a Kerberos és az Admin kiszolgáló nevét kéri, írja be az elsődleges KDC nevét:

sudo apt install krb5-kdc krb5-admin-server

2) Miután telepítette a csomagokat, hozza létre a Másodlagos KDC gazdagépét. A terminál parancssorából írja be:

kadmin -q "addprinc -randkey host/kdc02.easyproject.com"

A kadmin parancsok kiadása után meg kell adnia felhasználónevét/admin@EASYPROJECT.COM fő jelszavát.

3) Bontsa ki a keytab fájlt:

kadmin -q "ktadd -norandkey -k keytab.kdc02 host/kdc02.easyproject.com"

4) Most egy keytab.kdc02 -nek kell lennie az aktuális könyvtárban, helyezze át a fájlt az /etc/krb5.keytab mappába:

sudo mv keytab.kdc02 /etc/krb5.keytab

Ha a keytab.kdc02 fájl elérési útja eltérő, állítsa be ennek megfelelően.

5) Ezenkívül a klist segédprogram segítségével felsorolhatja a kulcsokat egy Keytab fájlban, amely hasznos lehet a hibaelhárítás során:

sudo klist -k /etc/krb5.keytab

A -k opció azt jelzi, hogy a fájl keytab fájl.

6) Ezután minden KDC -n kell lennie egy kpropd.acl fájlnak, amely felsorolja a tartomány összes KDC -jét. Például az elsődleges és a másodlagos KDC -n hozza létre az /etc/krb5kdc/kpropd.acl fájlt:

host/kdc01.easyproject.com@EASYPROJECT.COM host/kdc02.easyproject.com@EASYPROJECT.COM

7) Hozzon létre egy üres adatbázist a másodlagos KDC -n:

sudo kdb5_util -s létrehozása

8) Most indítsa el a kpropd démont, amely figyeli a kapcsolatokat a kprop segédprogramból. A kprop a dump fájlok átvitelére szolgál:

sudo kpropd -S

9) Az elsődleges KDC -n hozzon létre egy kiíratási fájlt a fő adatbázisból:

sudo kdb5_util dump/var/lib/krb5kdc/dump

10) Bontsa ki az elsődleges KDC kulcslapfájlját, és másolja át az /etc/krb5.keytab mappába:

kadmin -q "ktadd -k keytab.kdc01 host/kdc01.easyproject.com" sudo mv keytab.kdc01 /etc/krb5.keytab

A kulcslap kibontása előtt győződjön meg arról, hogy van hoszt a kdc01.easyproject.com számára.

11) A kprop segédprogram használatával tolja az adatbázist a másodlagos KDC -re:

sudo kprop -r EASYPROJECT.COM -f/var/lib/krb5kdc/dump kdc02.easyproject.com

Ha a szaporítás működött, akkor SIKER üzenetnek kell megjelennie. Ha hibaüzenet jelenik meg, ellenőrizze a/var/log/syslog fájlt a másodlagos KDC -n további információkért.

12) Cron feladatot is létrehozhat az adatbázis rendszeres frissítéséhez a másodlagos KDC -n. Például a következő óránként nyomja meg az adatbázist (vegye figyelembe, hogy a hosszú sor fel lett osztva a dokumentum formátumának megfelelően):

# mh dom mon dow parancs 0 * * * */usr/sbin/kdb5_util dump/var/lib/krb5kdc/dump &&/usr/sbin/kprop -r EASYPROJECT.COM -f/var/lib/krb5kdc/dump kdc02. easyproject.com

13) Visszatérve a másodlagos KDC -re, hozzon létre egy rejtett fájlt a Kerberos mesterkulcs tartásához:

sudo kdb5_util rejtett

14) Végül indítsa el a krb5-kdc démont a másodlagos KDC-n:

sudo systemctl indítsa el a krb5-kdc.service szolgáltatást

A Másodlagos KDC -nek képesnek kell lennie arra, hogy jegyeket bocsásson ki a Birodalomra. Ezt úgy tesztelheti, hogy leállítja a krb5-kdc démont az Elsődleges KDC-n, majd a kinit használatával kér jegyet. Ha minden jól megy, jegyet kell kapnia a másodlagos KDC -től. Ellenkező esetben ellenőrizze a/var/log/syslog és /var/log/auth.log parancsokat a Másodlagos KDC -ben.

Active Directory Kerberos szerverként

Minden felhasználónak, akinek képesnek kell lennie bejelentkezni, AD -ben kell lennie, hogy átjusson a webszerveren (pl. Apache) az ER -re. Az egyszeri bejelentkezés működéséhez a felhasználónak egy tartományi számítógépről kell bejelentkeznie, amelybe AD -felhasználóként jelentkezett be. Az SSO működése nélkül is a felhasználónak meg kell adnia a bejelentkezési hitelesítő adatokat az AD -hez a webszerverhez (ebben az esetben csak a HTTP alaphitelesítését kell használni, a https erősen ajánlott).

1) Hozzon létre AD felhasználót a webszerver számára, ha az opciós jelszó soha nem jár le. Pl. A felhasználó easysso SECRET jelszóval és az egyszeri bejelentkezéshez használt domainnel (pl. EASYPROJECT.COM).

2) Hozzon létre Kerberos keytab fájlt az AD Windows kiszolgálón:

ktpass -princ HTTP/www.easyproject.com@EASYPROJECT.COM -mapuser easysso@EASYPROJECT.COM -pass SECRET -crypto ALL -ptype KRB5_NT_PRINCIPAL -out C: \ Temp \ http.keytab

3) Állítsa be az SPN -t (szolgáltatás főnevét) a fent létrehozott AD -fiókhoz a Windows szerveren, pl.

setspn -s HTTP/www.easyproject.com easysso

Kerberos Linux kliens

Most egy Linux rendszert kell beállítania Kerberos ügyfélként. Ez lehetővé teszi a kerberizált szolgáltatásokhoz való hozzáférést, miután a felhasználó sikeresen bejelentkezett a rendszerbe.

1) A Kerberos tartományba való hitelesítéshez a krb5-user és a libpam-krb5 csomagokra van szükség, valamint néhány másra, amelyek nem feltétlenül szükségesek, de megkönnyítik az életet. A csomagok Debian-alapú rendszerre történő telepítéséhez írja be a következőt a terminál parancssorába:

sudo apt install krb5-user libpam-krb5 libpam-ccreds auth-client-config

A csomagok Redhat-alapú rendszerre történő telepítéséhez használja:

yum install krb5-munkaállomás pam_krb5

Az auth-client-config csomag lehetővé teszi a PAM egyszerű konfigurálását több forrásból történő hitelesítéshez, a libpam-ccreds pedig tárolja a hitelesítési adatokat, lehetővé téve a bejelentkezést abban az esetben, ha a Key Distribution Center (KDC) nem érhető el. Ez a csomag olyan laptopok számára is hasznos, amelyek a vállalati hálózaton Kerberos használatával hitelesíthetnek, de a hálózaton kívül is hozzá kell férniük.

2) Az ügyfél konfigurálásához terminálon (Debian-alapú rendszer) írja be:

sudo dpkg-reconfigure krb5-config

Redhat-alapú rendszeren elegendő az /etc/krb5.conf szerkesztése (lásd alább).

Ezután a rendszer kéri a Kerberos birodalom nevének megadását. Továbbá, ha nincs konfigurálva a DNS Kerberos SRV rekordokkal, a menü a Kulcselosztó Központ (KDC) és a Realm Administration szerver gazdagépnevét kéri.

A dpkg-reconfigure bejegyzéseket ad a tartományának /etc/krb5.conf fájljához. Az alábbihoz hasonló bejegyzéseket kell tartalmaznia:

[libdefaults] default_realm = EASYPROJECT.COM ... [tartományok] PÉLDA.COM = {kdc = 192.168.0.1 admin_kiszolgáló = 192.168.0.1}

Ha a hálózaton hitelesített felhasználók uid-ját úgy állítja be, hogy az 5000-nél kezdődjön, amint azt a Telepítés javasolja, akkor utasíthatja a pam-ot, hogy csak az 5000-nél nagyobb Keridos-felhasználókkal próbálja hitelesíteni:

# A Kerberos csak az ldap/kerberos felhasználókra alkalmazható, a helyi felhasználókra nem. i esetén a közös hitelesítés közös munkamenetben közös fiók közös jelszava; do sudo sed -i -r \ -e 's/pam_krb5.so minimum_uid = 1000/pam_krb5.so minimum_uid = 5000/' \ /etc/pam.d/$i done

Ezzel elkerülheti, hogy a rendszer kérje a helyileg hitelesített felhasználó (nem létező) Kerberos-jelszavát, amikor jelszavát a passwd használatával módosítja.

3) A konfigurációt úgy tesztelheti, hogy jegyet kér a kinit segédprogram segítségével. Például:

kinit manager@EASYPROJECT.COM Manager@EASYPROJECT.COM jelszó:

A jegy megadása után a részletek megtekinthetők a klist segítségével:

klist Jegy gyorsítótár: FÁJL:/tmp/krb5cc_1000 Alapértelmezett megbízó: manager@EASYPORJECT.COM Érvényes kezdő lejáratú szolgáltatás fő 07/24/08 05:18:56 07/24/08 15:18:56 krbtgt/EASYPROJECT.COM@EASYPROJECT .COM megújítás 07. 25. 08 -ig 05:18:57

Kerberos 4 jegy gyorsítótár: /tmp /tkt1000 klist: Nincsenek jegyzetei a gyorsítótárban

4) Ezután az auth-client-config használatával konfigurálja a libpam-krb5 modult, hogy belépést kérjen a bejelentkezés során:

sudo auth -client -config -a -p kerberos_example

A sikeres bejelentkezési hitelesítés után jegyet kell kapnia.

Apache 2 konfiguráció

1) Telepítse a mod_auth_kerb hitelesítési modult

Az Apache önmagában nem támogatja az SPNEGO -t, de hozzáadható a mod_auth_kerb modul segítségével. Ez a legtöbb nagy GNU/Linux disztribúcióban megtalálható, de mivel ez egy harmadik féltől származó modul, általában az Apache-tól külön csomagolják. Debian-alapú rendszereken a libapache2-mod-auth-curb csomag biztosítja:

apt-get install libapache2-mod-auth-curb

és Red Hat-alapú rendszereken a mod_auth_kerb csomaggal:

yum install mod_auth_kerb

2) Az Apache modulokat használat előtt be kell tölteni, de mindkét fenti csomag gondoskodik arról, hogy ez automatikusan megtörténjen. Ha ezt valamilyen okból kézzel kell elvégeznie, akkor a megfelelő konfigurációs irányelv a következő:

LoadModule auth_kerb_module /usr/lib/apache2/modules/mod_auth_kerb.so

(ahol a modul elérési útját le kell cserélni a rendszeréhez megfelelővel).

3) Hozzon létre egy szolgáltatási elvet a webszerver számára

Az SPNEGO megköveteli, hogy a webszerverhez Kerberos -szolgáltatási elvet hozzanak létre. A szolgáltatás neve HTTP, ezért a www.easyproject.com szerver számára a szolgáltatás fő neve HTTP/www.easyproject.com@easyproject.COM.

Ha az MIT Kerberos programot használja, akkor a szolgáltatás elve létrehozható a kadmin paranccsal:

kadmin -p manager/admin -q "addprinc -randkey HTTP/www.easyproject.com"

4) Hozzon létre egy kulcslapot a szolgáltatásfőnök számára

A kulcslap egy fájl, amely egy vagy több Kerberos -főnek megfelelő titkosítási kulcsokat tárol. A mod_auth_kerb -nek szüksége van egy szolgáltatásra, hogy kihasználhassa a fent létrehozott szolgáltatási elvet. Ha az MIT Kerberos programot használja, akkor a kulcstábla (például a szolgáltatás fődoboza) a kadmin paranccsal hozható létre. A tulajdonjogának olyannak kell lennie, hogy az Apache folyamat olvasható legyen.

Debian-alapú rendszereken a kulcslap megfelelő helye az /etc/apache2/http.keytab, a megfelelő tulajdonos pedig a www-data:

kadmin -p manager/admin -q "ktadd -k /etc/apache2/http.keytab HTTP/www.easyproject.com" chown www -data /etc/apache2/http.keytab

Red Hat-alapú rendszereken a megfelelő hely az /etc/httpd/http.keytab lehet, a megfelelő tulajdonos pedig az apache:

kadmin -p manager/admin -q "ktadd -k /etc/httpd/http.keytab HTTP/www.easyproject.com" chown apache /etc/httpd/http.keytab

A -k opció megadja a kulcslap útvonalnevét, amely akkor jön létre, ha még nem létezik.

Ha az AD -t használja a Linux Kerberos szerver helyett, használja a fent leírt módon létrehozott http.keytab fájlt AD szakasz.

5) Ha szeretné ellenőrizni, hogy a kulcsot helyesen adta-e hozzá a kulcslaphoz, akkor megpróbálhatja azt használni a szolgáltatás elvi hitelesítéséhez, majd a kapott jegykibocsátó jegyet megtekintheti a klist segítségével:

kinit -k -t /etc/apache2/http.keytab HTTP/www.easyproject.com klist

6) Adja meg a használandó hitelesítési módszert

Az Apache -nak meg kell mondani, hogy mely webhelyek mely részein kell használni a mod_auth_kerb által biztosított hitelesítést. Ez az AuthType direktíva használatával történik Kerberos értékkel. Ezután további irányelvekre van szükség a mod_auth_kerb viselkedésének beállításához.

Ha az a cél, hogy ezeket az irányelveket egy adott weboldal egészére alkalmazzák, akkor a tároló a webhely gyökerének megfelelő útvonallal:

AuthType Kerberos AuthName "Acme Corporation" KrbMethodNegotiate on KrbMethodK5Passwd off Krb5Keytab /etc/apache2/http.keytab

AD Kerberos szerver esetén a következőkre is szüksége lehet:

... KrbAuthRealms EASYPROJECT.COM KrbServiceName HTTP/www.easyproject.com

Az AuthName irányelv határozza meg a HTTP jogosultsági tartományt. Célja, hogy jelezze a felhasználónak, hogy az általa ismert jelszavak közül melyik szükséges egy adott webhelyhez való hozzáféréshez. Valódi Kerberos hitelesítés esetén nem kell jelszót kérni, és úgy tűnik, hogy a mod_auth_kerb tökéletesen működik anélkül, hogy AuthName lett volna megadva; azonban az Apache dokumentációja kimondja, hogy kötelező, ezért körültekintőnek tűnik mindenesetre. Megfelelő érték lehet a tartománynév, a Kerberos tartomány neve vagy annak a szervezetnek a neve, amelyhez a webhely tartozik.

Az SPNEGO protokollon kívül a mod_auth_kerb képes arra, hogy alapszintű hitelesítéssel kérjen jelszót a felhasználótól, majd érvényesítse a jelszót a KDC -hez való hitelesítés megkísérlésével. Ez akkor lehet hasznos, ha szükség van arra, hogy a webhely hozzáférhető legyen a jogosult felhasználói számára olyan gépekről, amelyek nem a Kerberos tartomány részét képezik, azonban lényegesen kevésbé biztonságos, mint a valódi Kerberos -hitelesítés. Mind az SPNEGO, mind a jelszó -hitelesítés alapértelmezés szerint engedélyezve van. Ebben a példában nincs megkövetelve, hogy a webhely legyen hozzáférhető a nem SPNEGO-kompatibilis webböngészőkhöz, ezért a jelszó-hitelesítés le van tiltva a KrbMethodK5Passwd irányelv használatával. A teljesség kedvéért az SPNEGO -t kifejezetten engedélyezték a KrbMethodNegotiate irányelv használatával.

A Krb5Keytab irányelv meghatározza annak a kulcslapnak az elérési útját, amelyhez a HTTP -szolgáltatás alapelve hozzá lett adva. Ennek meg kell egyeznie azzal, amit az eljárás elején a kadmin ktadd parancsának adtak át.

Bár a Ebben a példában a tartályt használták, ugyanúgy elfogadható lenne, ha a fenti irányelveket a , vagy tárolóban vagy .htaccess fájlban.

7) Adja meg a jogosult felhasználók listáját

A hitelesítési módszer beállítása önmagában nem korlátozza a szerverhez való hozzáférést. Ennek az az oka, hogy az Apache alapértelmezés szerint engedélyezi a névtelen felhasználók hozzáférését, és ha ezt a viselkedést nem írják felül, akkor a hitelesítési módszer (bármi legyen is) nem lesz meghívva.

Ebben a példában csak négy felhasználónak van szüksége hozzáférésre, és ennek legegyszerűbb módja a Require irányelv:

# ... felhasználó kérése dougal@EASYPROJECT.COM brian@EASYPROJECT.COM ermintrude@EASYPROJECT.COM dylan@EASYPROJECT.COM

Ha azonban minden LDAP/AD felhasználó számára engedélyezni szeretné az Apache -on keresztüli hozzáférést, akkor megadhatja:

# ... Érvényes felhasználó szükséges

8) Töltse be újra az Apache konfigurációt

Lásd: Rendszerszolgáltatás oka a konfiguráció újratöltéséhez. A legújabb Debian-alapú rendszereken a szükséges parancs a következő:

szolgáltatás apache2 force-reload

Nginx konfiguráció

Ez a szakasz csak a CentOS/RedHat alapú operációs rendszerekre vonatkozik.

1) Győződjön meg arról, hogy az Nginx telepítve van a rendszerben.

A következő parancsokat root felhasználótól vagy sudo használatával kell futtatni.

2) Futtassa a következő parancsot, hogy ellenőrizze, milyen modulok állnak rendelkezésre az nginx telepítésében.

Nginx -V

(keresse a „with-stream = dynamic” parancsot a parancs kimenetében, hogy megbizonyosodjon arról, hogy a gőzmodul elérhető-e)

3) Menjen a gyökérhez, és keresse meg az ngx_stream_module.so fájlt

cd / find / -name ngx_stream_module.so

Jegyezze fel a gőzmodul fájl pontos elérési útját

Például elhelyezhető a „/usr/lib64/nginx/modules/ngx_stream_module.so” mappában, erre az útvonalra lesz szüksége az nginx.conf fájlban történő beállításához

Ha nincs ngx_stream_module, el kell távolítania az alapértelmezett nginx -et, és újra kell telepítenie a forrásokból vagy az adott rpm csomagból. Ezen az oldalon megtalálhatja az nginx csomagok pontos verzióit, amelyek tartalmazzák az ngx_stream_module - https://rpmfind.net/linux/rpm2html/search.php?query=ngx_stream_module.so()(64bit)

4) Most minden készen áll az Nginx konfiguráció megírására.

vim /etc/nginx/nginx.conf

########################################### felhasználó nginx; dolgozó_folyamatok 1; load_module /usr/lib64/nginx/modules/ngx_stream_module.so; error_log /var/log/nginx/error.log Warn; pid /var/run/nginx.pid; események {dolgozó_kapcsolatok 1024; } stream { #… error_log /var/log/nginx/stream_error.log debug; szerver {figyelj 88; proxy_pass kdc01.easyproject.com:88; } szerver {figyelj 749; proxy_pass kdc01.easyproject.com:749; }} #############################################

5) Indítsa újra az nginx szolgáltatást.

systemctl engedélyezi az nginx -et systemctl indítsa el az nginx -et

6) Ellenőrizze, hogy a hozzárendelt portok most nyitva vannak -e.

netstat -tupnl | grep nginx

Most az Nginx kész átirányítani a kéréseket a szerver korlátozására.

Webes ügyfél konfigurációja, ha az AD használatban van

A kliens böngészőkben engedélyezni kell a tartománynevet, hogy az ügyfelek használhassák az egyszeri bejelentkezést. Ezt a domain házirend módosításával vagy közvetlenül a böngészőkben használhatja az alábbiak szerint:

- IE: Keresse meg az Eszközök -> Internetbeállítások -> Biztonság -> Helyi intranet -> Webhelyek -> Speciális lehetőséget, és adja hozzá a tartományt, pl. Easyproject.com

- Él: IE -ből örökölt

- Chrome: IE -ből örökölt

- Firefox: Keresse meg az URL címet a következőről: config és frissítse a következő változókat: network.negotiate-auth.trusted-uris, network.automatic-ntlm-auth.trusted-uris-adja hozzá újra a domaint, pl. Easyproject.com

Hibakeresés

Ha ellenőrizni szeretné, hogy az EasyRedmine alkalmazás látja -e a webszerver által küldött egyszeri bejelentkezési változókat (pl. Apache), navigáljon az [url]/sso_variables oldalra, például a https://www.easyproject.com/sso_variables oldalra.

A DB értékek aktuális értékét, jelenlegi bejelentkezését és jelenlegi használatát ki kell tölteni, és meg kell felelniük a bejelentkezni próbáló felhasználónak.

Források és hasznos linkek

https://help.ubuntu.com/lts/serverguide/kerberos.html.en

http://www.microhowto.info/howto/configure_apache_to_use_kerberos_authentication.html

https://medium.com/@Santii/how-to-setup-kerberos-behind-a-reverse-proxy-nginx-d692f609191c