в Kubernetes – 2. idopont: Инсталиране на Redmine

Това е втората част от серията за разгръщане на Redmine в Kubernetes. В тази статия ще предоставим инструкции за разгръщане на надеждна инсталация на Redmine.

Преброяване Част 1

До този момент вече трябва да се радвате на инсталирането на Redmine в Kubernetes. Все пак, за това идвате, нали?

В Redmine в Kubernetes – 1. dátum: Подготовка на средата инсталирахме Ingress Controller, компонент, който пренасочва интернет заявките вътре във вашия кластер, кластер, и създайне redmined.nets. Сега ни остава само да конфигурираме HTTPS és ще бъдем готови да разгърнем Redmine.

HTTPS с cert-manager

Въпреки че можем да запазим Redmine като HTTP, HTTPS стана стандарт за уебсайтове, толкова че повечето браузъе повечето браузъе предапупри предапазим игурността, когато HTTPS не се използва от уебсайт.

Обикновено активирането на HTTPS не е лесна задача, тъй като трябва да закупите сертификат и да го качите, новада го качите те след определено време и да повтаряте процеса. Cert-manager автоматизира всичко това, включително подновяването на сертификати и дори получава безплатни секарти. Можете да видите повече информация на тяхния сайт, но ще обясня всичко, което трябва да знаете по-долу.

Инсталиране на cert-manager

Изпълнете следните стъпки, за да инсталирате cert-manager във вашия кластер:

kormányrepo add jetstack https://charts.jetstack.io && helm repo frissítés

sisak telepítése cert-manager jetstack / cert-manager - set installCRDs = true

Първо добавете хранилището, където се намира cert-manager, и след това инсталирайте най-новата му версия.

Свързване с Tanúsító hatóság

Сега трябва да научим cert-manager да се свърже с Tanúsítványszolgáltató на наш избор. Ще използваме LetsEncrypt, безплатен Tanúsító hatóság. Първо създайте този файл (не забравяйте да замените с реален имейл адрес) и го наименувайте cluster-issuer.yaml

apiVerzió: cert-manager.io/v1alpha2

fajta: ClusterIssuer

metaadatok:

név: letsencrypt

specifikáció:

csúcspont:

szerver: https://acme-v02.api.letsencrypt.org/directory

email:

privateKeySecretRef:

név: letsencrypt

megoldó:

- http01:

behatolását:

osztály: nginx

След това го приложете към вашия кластер с

kubectl apply -f cluster-emiter.yaml

Поздравления! Файлът по-горе е първата конфигурация на Kubernetes, която пишем и прилагаме във вашия кластер. Може да сте забелязали, че той показва как да се свържете с LetsEncrypt, но също така описва и Ingress Controller, коздадасоъ с: nginx в края) Този тип конфигурация има някои редове с интервали, за да покаже зависимост на някои свойства от други. Запазете тези интервали, както са показани, за да се гарантира, че файла ще бъде прочетен иилноприлора.

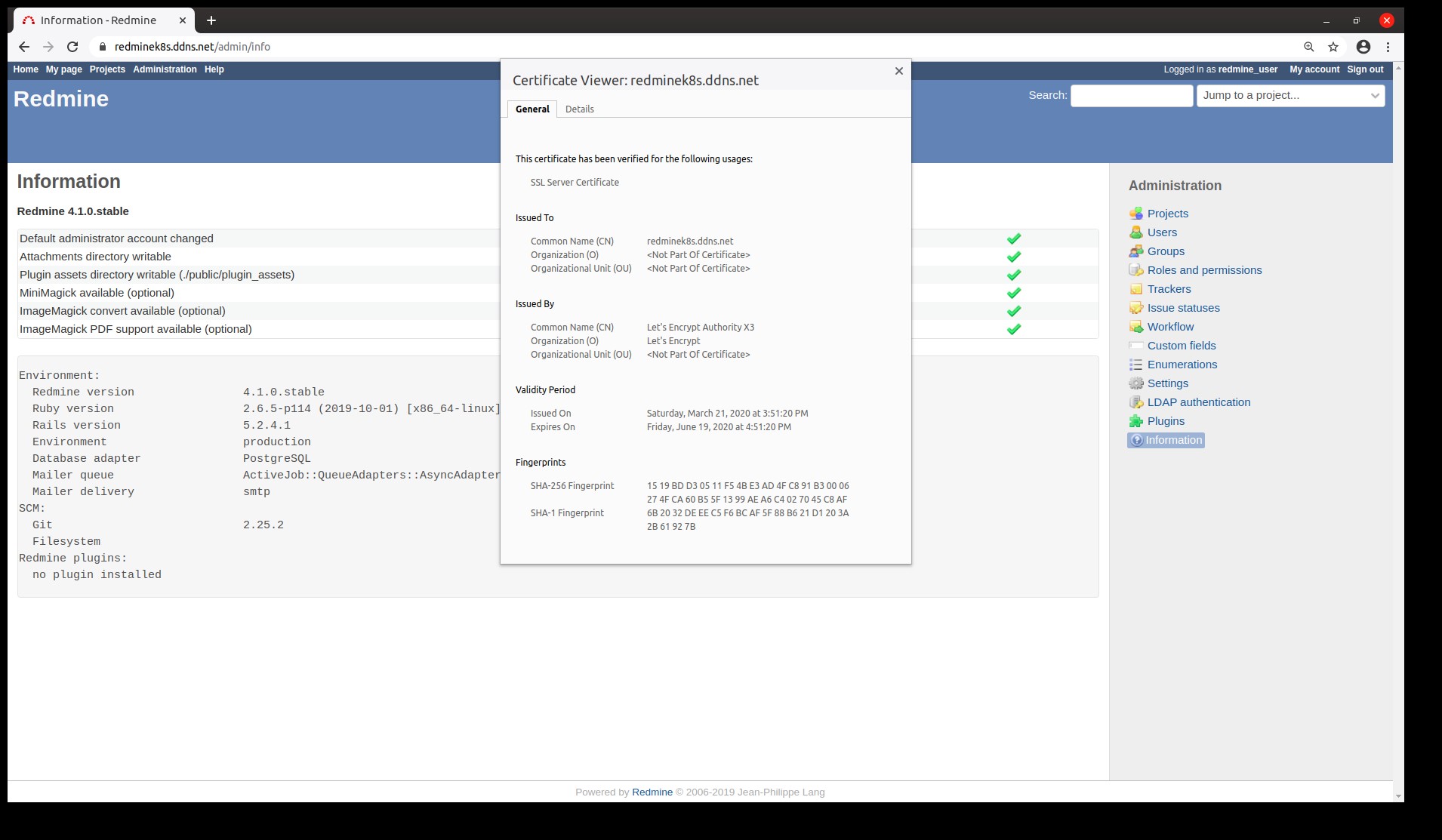

Сега вашият кластер е с активиран HTTPS. Всяка пътища, когато инсталираме приложение, можем да му кажем да работи с HTTPS и voilà! Целият процес на получаване на сертификата ще бъде извършен автоматично зад кулисите.

Инсталиране на Redmine

Това е това, което всички чакахме. Можем да инсталираме Redmine по няколко начина, но най-удобният е да използваме Helm. Както вече направихме преди, първо добавяме хранилището, където е Redmine

sisak repo hozzá bitnami https://charts.bitnami.com/bitnami && helm repo frissítés

Но този път вместо да инсталираме веднага, ще създадем конфигурационен файл, за да посочим посочим педнага, за да посочим педнага искаме да има Redmine.

Ще разделим всички конфигурации в отделни секции, но ще ги сложим всички в един файл, една ругедл. Нека го наречем values.yaml.

Всички приложения на Helm имат файл values.yaml с всички възможни конфигурации, които могат да бъеперито напалжвенито напра. Когато създадем нашия собствен values.yaml, определяме промените, които искаме. Всяка стойност, която не включим в нашия файл, ще бъде оставена както е във файла по подразбиране.

Всички стойности по подразбиране могат да бъдат намерени и на страницата на приложението на Helm, https://hub.helm.sh/charts/bitnami/redmine. Отидете и проверете всички конфигурации.

Първи администраторски потребител

RedmineUsername: adminUser

RedminePassword:

Този стъпка е толкова необходима, колкото лесна за разбиране. Това е нашият първи потребител в Redmine, който ще използваме за първи път за влизане в системата.

Когато Redmine е инсталиран, ще можете да го достъпите с този потребител, за да конфигурирате вашата чистоя.

База данни PostgreSQL

По подразбиране нашата инсталация на Helm ще изисква да бъде създадена база данни mariadb. Вместо това ще конфигурираме нашата инсталация да използва PostgreSQL. Трябва да добавите поне една парола за достъп до тази база данни, както можете да видите по-долу

adatbázis típusa: postgresql

MariaDB:

engedélyezve: hamis

PostgreSQL:

engedélyezve: igaz

postgresqlAdatbázis: Redmine

postgresql Felhasználónév: Redmine

postgresqlPassword:

Трябва ясно да кажем на нашата инсталация, че не искаме да бъде инсталирана MariaDB заедно с конфигурацията с конфигурацията Posta с конфигурацията.

Конфигурация на DNS име

Конфигурацията по-долу е другата страна на DNS конфигурацията, която направихме в Част 1. Както диетавиете , протокола зад HTTPS, и задаваме името на хоста, който използвахме при създаването на DNS записа:

behatolását:

engedélyezve: igaz

certManager: igaz

gazdagépnév: redminek8s.ddns.net

tls: igaz

jelöléseket:

kubernetes.io/ingress.class: nginx

cert-manager.io/cluster-issuer: letecrypt

Също така в последните два реда свързваме нашето приложение с Ingress Controller és с Cluster Issuer, който създадохме преди

Сега можем да разгърнем Redmine с нашата персонализирана конфигурация:

sisak telepítése Redmine -f értékek.yaml bitnami / redmine

Този ред е подобен на други редове за инсталиране на Helm, които използвахме преди, но този път предоставяме values. Това е начинът за персонализиране на всяко приложение на Helm.

Все още се нуждаем от малко търпение, тъй като създаването на приложението отнема време. Можете да изпълните тази команда, за да проверите статуса на контейнерите на вашето приложение:

kubectl kap hüvelyeket --watch

Командата ще върне нещо подобно на това:

NÉV KÉSZ ÁLLAPOT ÚJRA KEZDIK

. . .

redmine-999c68dd9-x7h2k 1/1 Running 0 6m40s

redmine-postgresql-0 1/1 Futás 0 6m40s

Трябва да изчакате, докато статусът на двата контейнера е Running и всички са готови 1/1, което в моя слуткоай омоя слутнерай.

Сега всичко е готово да отворите браузъра и да отидете на нашето ново разгръщане:

Redmine е готов

Következtetés

Kubernetes е сложен инструмент за разгръщане на приложения, но ние се справихме с тази сложност с помощта сложност с помощта ) и разгърнахме надеждна инсталация на Redmine.

Можете да намерите резюме на това ръководство в следния git repo: https://github.com/lcofre/redmine-on-k8s. Не се колебайте да сравните с вашите файлове, ако се застъпите.

Оставихме някои концепции извън дискусията, защото бяха сложни или обяснението им беше специм. Сред тях са Liveness и Readiness на вашето приложение, конфигурация на входящи писма и мащабиране за обработотка на. Моля, кажете ни по-долу какво ви интересува най-много, за да можем да го обсъдим в бъдещо ръвоково.

Най-доброто ъпгрейд на Redmine? Лесно.

Получете всички мощни инструменти за перфектно планиране, управление и контрол в един софтуер.